下一代防火墙-终端安全检测和防御

0x0 WHY-终端所面临的威胁

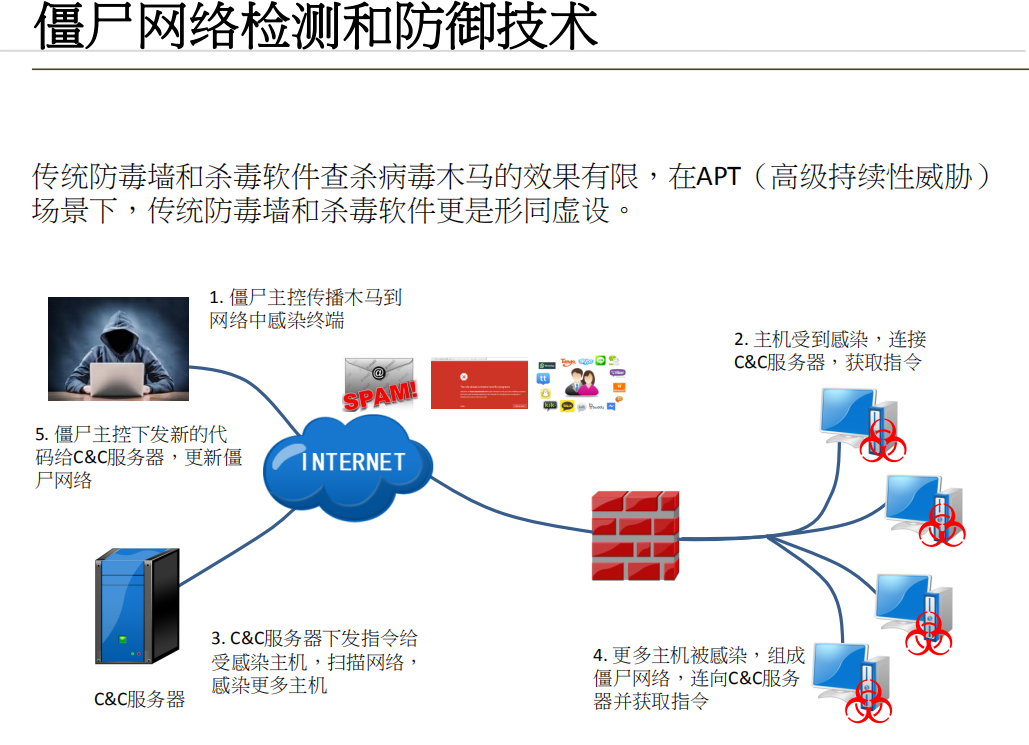

互联网不安全,终端面临大量的危险,敏感信息泄露、机密文件被窃取、系统/数据被破坏、PC机被抓肉鸡或者组件僵尸网络或者跳板

0x0.1僵尸网络形成步骤

- 黑客通过一些手段控制一台内网主机(系统漏洞、钓鱼)

- 黑客通过指令让内网主机向C&C主机发起连接

- C&C服务器下发指令给肉鸡,在内网进行扫描和扩散,抓取更多的肉鸡

- 受感染的主机在内网进行木马/病毒的扩散,感染更多的主机

0x1 HOW-如何使用下一代防火墙对终端威胁进行防护

0x1.1 检测和防御方式

通过对终端使用的服务或者进程进行识别和控制从而阻止高危访问

- 基于应用的控制

- 速度慢、精确、可以精确到某个应用的流量,需要一定数量的包通过才能进行应用识别

- 基于服务的控制

- 速度快、不精确、通过五元组进行识别。只能识别到服务

0x1.2 网关杀毒技术

实现方式:将下一代防火墙部署到内网边界,用来保护整个内网受到的病毒威胁

- 优势

- 硬件支持、杀毒能力更强

- 管理方便、维护简单、只需维护更新杀毒网关就好了

- 可以和杀毒软件进行联动、杀毒效率更强

- 杀毒方式

- 基于流的扫描:通过探测病毒特征,匹配本地特征库,判断是否存在病毒

- 优势:扫描速度快、消耗资源少

- 缺陷:无法识别被压缩,加壳的病毒

- 基于代理的扫描:先将文件进行缓存、再交给病毒扫描引擎进行扫描,判断是否存在病毒

- 优势:准确度高,扫描能力更强

- 缺陷:延迟高,资源消耗较大

- 基于流的扫描:通过探测病毒特征,匹配本地特征库,判断是否存在病毒

0x2 WHAT-终端获得了怎样的保护?

当内网终端受到了僵尸网络的威胁时

- 事前:下一代防火墙通过安全策略阻止黑客控制内网主机

- 事中:下一代防火墙可以识别并且阻止受到感染的主机向CC服务器发起连接、阻止cc服务器下发指令给内网肉鸡、发现并且阻止内网肉鸡传播扩散木马病毒的行为

- 事后:下一代防火墙可以阻止肉鸡对内网服务服务器发起DDOS攻击

0x2.1 防御详解

事中防护