jaws/1.1 漏洞利用

0x0 进入shodan.io

使用科学上网,进入shodan.io

0x1 搜索jaws/1.1漏洞

shodan.io基本语法

- hostname:搜索指定的主机或域名

- port:搜索指定的端口或服务

- country:搜索指定的国家

- city:搜索指定的城市

- org:搜索指定的组织或公司

- geo:搜索指定的地理位置,参数为经纬度

具体参见shodan语法

搜索:jaws/1.1

0x2 筛选搜索到的结果

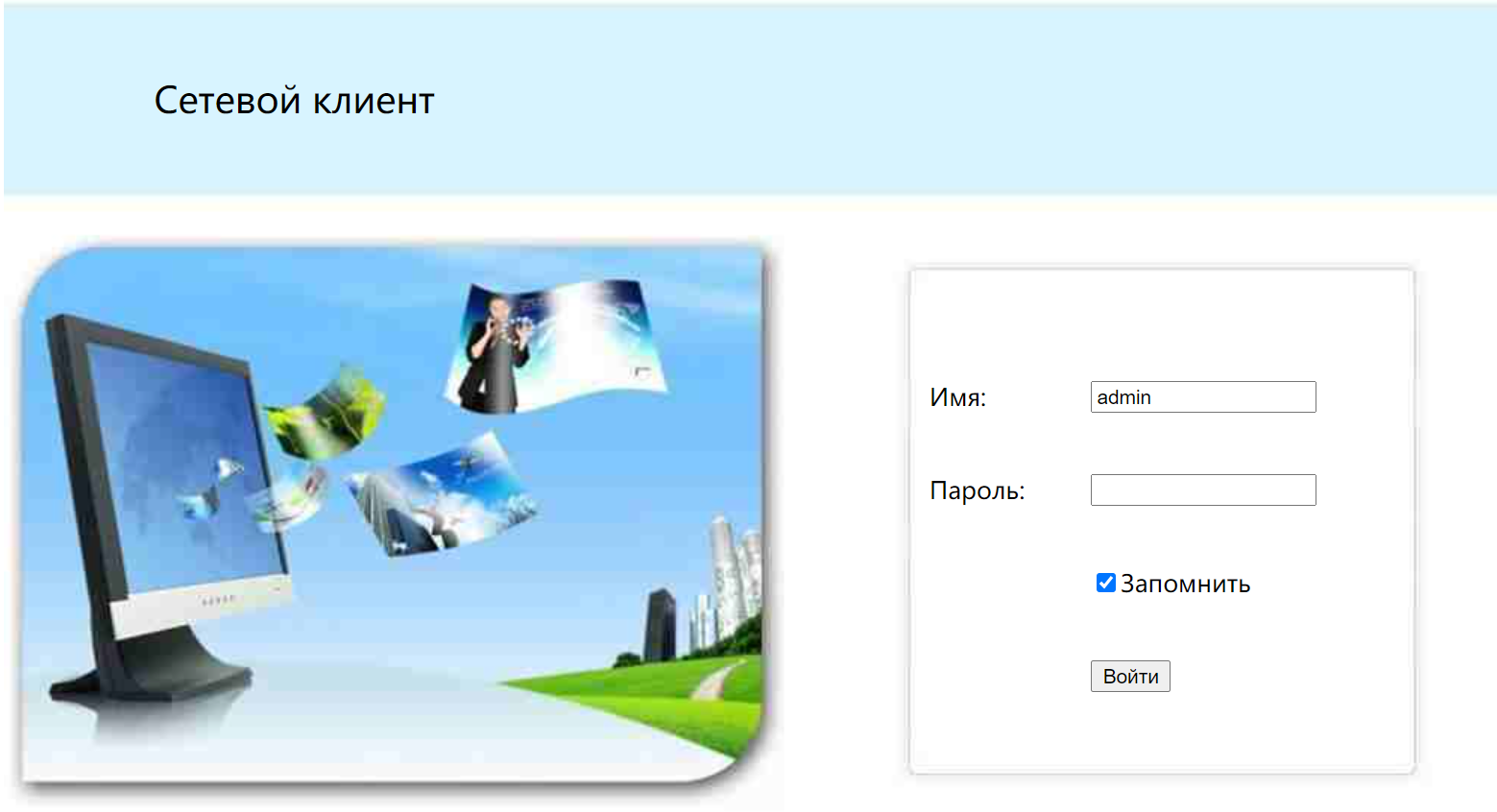

0x3 利用漏洞

- 可能存在的漏洞

- 空密码可以直接登录

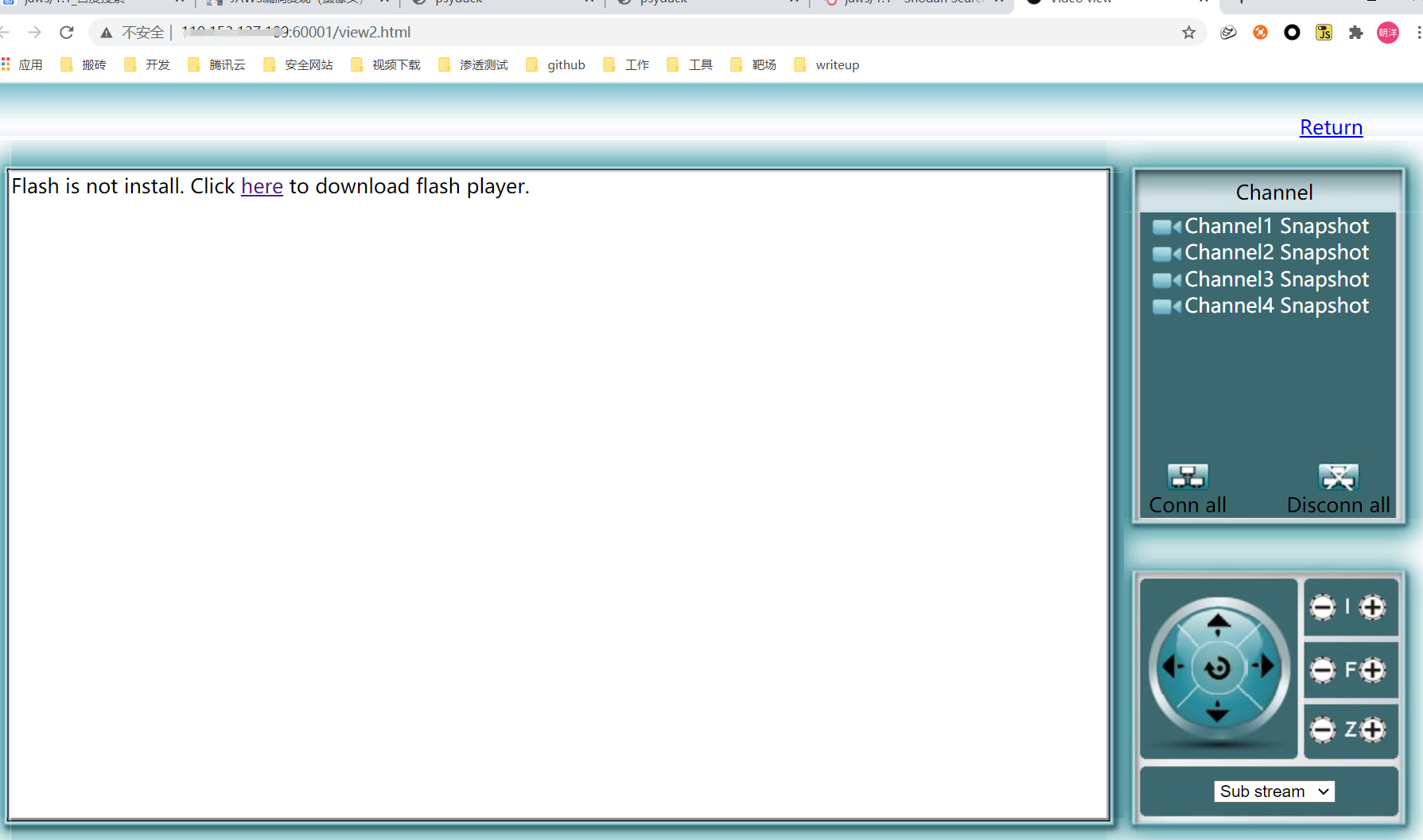

- 根据JS代码,从if语句中可以看出cookie的dvr_camcnt和dvr_usr和dvr_pwd只要不为空就可以了,这个判定语句的dvr_camcnt是会自动填写的

- 填写之后,在网址之后添加/view2.html,这样就可以直接进入后台

$(document).ready(function(){

dvr_camcnt = Cookies.get(“dvr_camcnt”);

dvr_usr = Cookies.get(“dvr_usr”);

dvr_pwd = Cookies.get(“dvr_pwd”);

if(dvr_camcnt == null || dvr_usr == null || dvr_pwd == null)

{

location.href = “/index.html”;

}

0x4 注解

- 建议使用火狐浏览器,因为20年12月份后chrome不在支持flash插件

- 不建议再国内的网站内做实验,侵犯他人隐私会构成违法犯罪